חוקרי סייבר עסוקים מסביב לשעון בחשיפת פרצות אבטחה במסגרתם עבודתם, אבל לפעמים קורה שהם נתקלים בפרצה כזאת גם במסגרת חייהם האישיים. כך קרה לעובד בחברת הסייבר אימפרבה (Imperva), שבסך הכל ניסה למכור את כיסא הבטיחות של בנו באתר יד 2 - וחשף רשת מאורגנת היטב של האקרים רוסים שמנסים להפיל בפח את הישראלים.

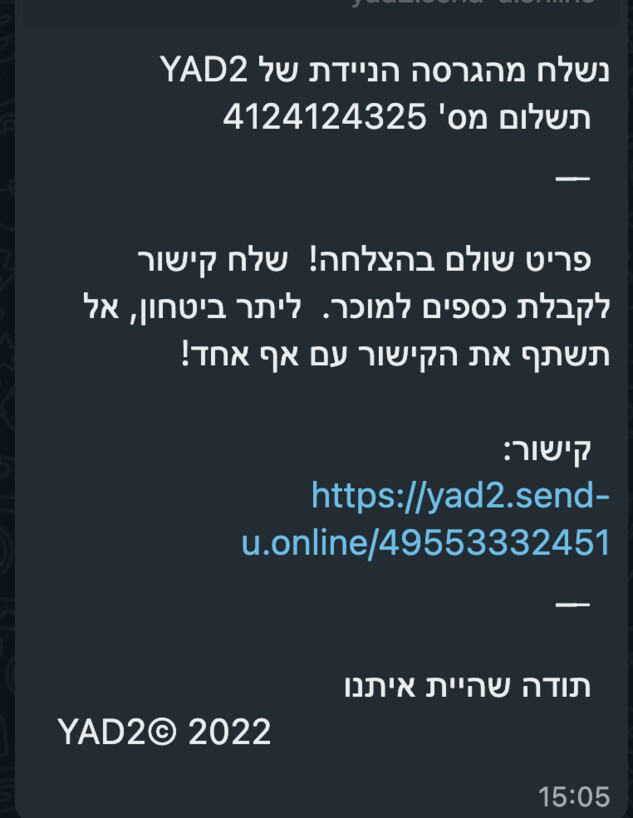

כמו ישראלים רבים אחרים, העובד פרסם באתר מודעה למכירת הכיסא תמורת 250 שקלים. זמן קצר לאחר מכן, פנה אליו בוואטסאפ אלמוני שביקש לרכוש ממנו את הכיסא ולשלם לו דרך שירות חדש לכאורה של אתר יד 2 שמבצע סליקה, ללא צורך בשירות צד שלישי כמו ביט או פייבוקס, או תשלום במזומן. בתור עובד באימפרבה הוא חשד בשירות שעליו לא שמע קודם - והבין שמדובר בנוכל שמנסה להפיל אותו בפח. האירוע הנקודתי פתח את הדלת למחקר רחב שביצעו יוהן סילם ושרית ירושלמי בחברה וחשפו מתקפת פישינג עולמית שמופעלת על ידי כנופיית האקרים רוסית.

"המטרה העיקרית של ההאקרים היא לגנוב מידע פיננסי כמו פרטי כרטיסי אשראי וחשבונות בנק. השיטה שלהם כוללת התחזות לאתרי חברות ידועות כמו דואר ישראל, יד 2, ועוד כ-340 חברות ומותגים נוספים, וזאת באמצעות שליחת הודעות SMS או וואטסאפ עם קישורים לאתרים מזויפים הדומים לאתרים האמיתיים", מסביר סילם בשיחה עם mako. סילם, לצד החוקרת שרית ירושלמי, גילה כי ההאקרים מפעילים תשתית פישינג מתקדמת הכוללת כ-800 דומיינים וכתובות אינטרנט דומות לאלה של אתרי היעד המקוריים.

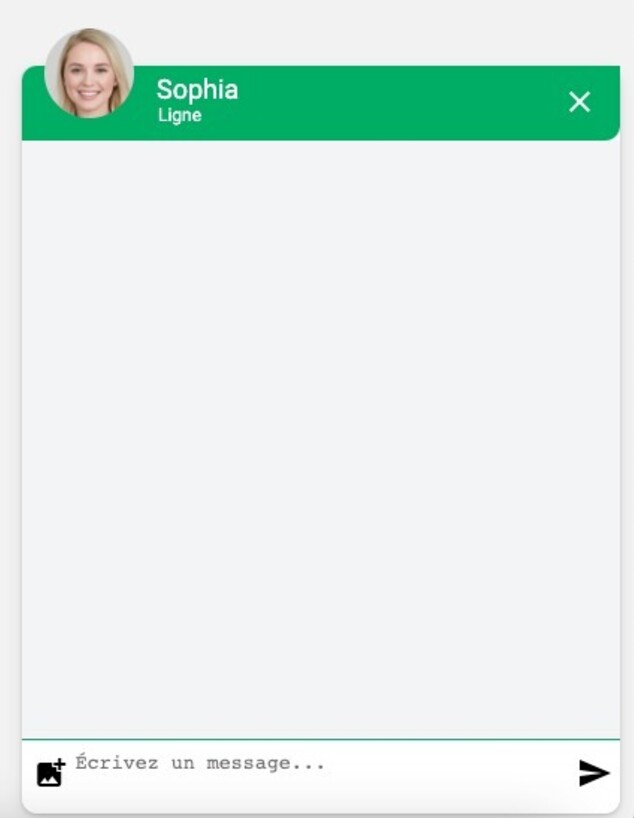

הקמפיין פועל בלמעלה מ-40 שפות ומאפשר להוסיף אתרים פיקטיבים נוספים בקלות רבה. בנוסף, ההאקרים מספקים מעין שירות לקוחות לצורך תמיכה בקורבנות, כולל צ'אט עם נציגים אמיתיים שמנסים לשכנע את הקורבנות להזין את פרטי האשראי שלהם. שיטת הפעולה של ההאקרים כוללת איתור מודעות מכירה ופנייה למוכרי הפריטים באמצעות אפליקציית וואטסאפ, בה הם מבצעים שיחות ממש כמו באמצעות אנשים אמיתיים. בחברה משערים שאלו שמנהלים את השיחות אינם התוקפים עצמם, אלא מעין "שכירי חרב" שמקבלים מהם תשלום ונעזרים ב-Google Translate על מנת לבצע שיחה אמינה בשפת הקורבן, במקרה הזה עברית.

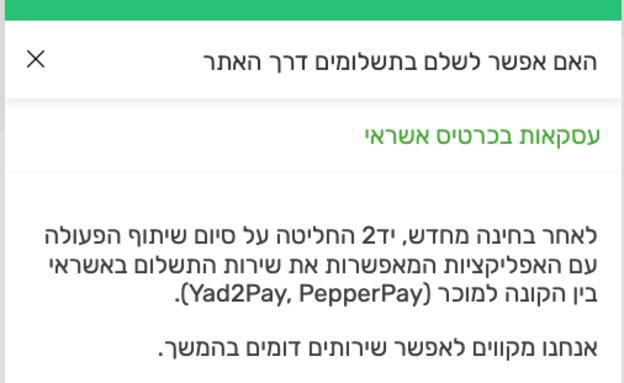

לאחר מספר שאלות בסיסיות, מוצע למוכר להשתמש בשירות שקיים לכאורה באתר (יד 2) לצורך שילוח והעברת התשלום. "מדובר בשירות שנשמע הגיוני, למשל במקרים בהם המוכר והקונה נמצאים במרחק משמעותי אחד מהשני", מסביר סילם, "למרות שהתוקף שולח תמונה על מנת לשכנע שהשירות אכן קיים - התמונה מפוברקת, ושירות כזה כלל לא קיים באתר. התירוץ שבו משתמשים התוקפים - ׳אני גר רחוק ולכן איני יכול לאסוף את הפריט׳ - הוא עוד שלב במסכת ההונאה".

לחיצה על הלינק ששולח התוקף כוללת אתר שמתחזה להיות חלק מיד 2 ובנוי באופן מתוחכם יחסית. האתר המתחזה שואב פרטים מהמודעה עצמה שפרסם המוכר, כולל תמונת המוצר והתיאור שלו. בגלל שכתובת האתר המתחזה מכילה את המילה "yad2", הדבר מקשה עוד יותר על זיהויו כמתחזה בעיני הקורבן.

בתשובה לשאלה כמה ישראלים נפגעו עד כה במתקפת הפישינג המדוברת, עונה סילם שקשה להעריך את המספרים המדויקים, אך מכיוון שהקמפיין עדיין פעיל, הוא סבור כי ישנם אלפי אנשים שנפלו קורבן למתקפה הזאת והזינו את פרטי כרטיס האשראי או הבנק שלהם באתר המפורק. היקף השוק של הונאות מסוג זה עשוי להגיע לעשרות מיליוני דולרים.

ההונאה כוללת אלפי דומיינים ועשרות אלפי כתובות URL שמתחזות לאתרים לגיטימיים ונוצרו כדי להטעות את הקורבנות. בנוסף, התשתית כוללת פלטפורמה לניהול צוותי הפישינג המאפשרת גיוס עובדים חדשים והכשרתם, ניהול דומיינים מזויפים, יצירת עמודי פישינג מותאמים אישית, אינטראקציה עם הקורבנות באמצעות הוואטסאפ ועוד.

בחברת אימפרבה ממליצים לציבור לנקוט זהירות רבה ולהימנע מהזנת פרטים אישיים או פיננסיים באתרים שאינם ידועים ובטוחים, ולהשתמש בכלל האצבע "אם יש ספק, אין ספק" בכל הנוגע להתמודדות עם תקשורת מגורמים לא ידועים באינטרנט.

כדי להימנע ממתקפות דומות, חשוב לזכור מספר כללי יסוד:

- אל תכניסו את פרטי האשראי שלכם באתר שאינכם בטוחים לגביו, או במקרים בהם אתם מצפים לקבל תשלום ממישהו.

- גם כשאתם רואים סימן של מנעול ליד כתובת האתר, אין הדבר אומר שהאתר אמין. משמעות הסמל היא שהתקשורת ביניכם לבין האתר מוצפנת באמצעות פרוטוקול שנקרא TLS. בעבר טכנולוגיה זו הייתה פחות זמינה ויותר יקרה, אך כיום רוב האתרים משתמשים בה, במיוחד בהקשר של מסחר אלקטרוני, כולל אתרים מתחזים. אין למסור פרטים רגישים (כמו מספר אשראי) באתרים שלא משתמשים בהצפנה, אך אתר שמשתמש בהצפנה הוא לא בהכרח אמין או לגיטימי.

- חשוב להסתכל על סיומת הלינק שקיבלתם. בשנים האחרונות התווספו למאגר דומיינים זולים אך אמינים לכאורה כמו .online, .icu, .cyou, .cfd שתוקפים משתמשים בהם בהתקפות פישינג. אתרי מסחר לגיטימיים מנגד לרוב ישתמשו בסיומות ידועות ומוכרו,ת כמו co.il, .com.

- שימו לב לכתובת האתר שבו אתם מתבקשים להכניס פרטים, ובפרט למילה האחרונה לפני הסיומת. למשל, בדוגמה הבאה: http://yad2.money-transfer.co.il, החלק הקריטי הוא money-transfer והוא מרמז לנו על אתר חשוד. לעומת הדוגמה http://payments.yad2.co.il, בה אנו מזהים את yad2 כדומיין לגיטימי (הדוגמה הספציפית מומצאת לצורך ההמחשה).

- גם אם הכנסתם את פרטי האשראי שלכם לאתר חשוד, זה לא סוף העולם. חברות כרטיסי האשראי בישראל מאפשרות בפעולה פשוטה לחסום את הכרטיס באופן זמני דרך האתר.

אם אינכם בטוחים או חוששים, תוכלו לחסום את הכרטיס למשך כמה ימים עד שתבררו האם אכן בוצעו עסקאות חשודות. ההמלצה שלנו היא לבטל את הכרטיס לחלוטין מכיוון שהתוקפים עלולים להשתמש בכרטיס מתישהו בעתיד ולא בהכרח בסמוך לתאריך התקיפה. - אם אפשר, אנו ממליצים לא לחשוף את מספר הטלפון הפרטי שלכם אלא להשתמש בשירות של יד2 שנקרא מספר וירטואלי,שמציע מספר טלפון רגיל למראה (לשיחות בלבד). כך תוכלו למנוע פניה ישירה של התוקפים דרך הוואטסאפ.

לסיכום, אתר יד2 אינו מבצע שילוחים ואינו מציע שירות תשלומים. אם אתם מוכרים פריט כלשהו באתר (או באתר דומה לו) וקיבלתם פנייה מאדם שמעוניין לקנות, ומציע לכם להשתמש בשירות שלכאורה מספק האתר, בדקו קודם האם אכן השירות קיים.