הונאה חדשה ומתוחכמת רצה בימים האחרונים ברשת, כאשר מייל שמתחזה לגוגל הצליח לעקוף את מנגנוני האבטחה של ג'ימייל ולא מסווג כספאם. במסגרת ההונאה תוקפים שולחים מיילים מתחזים שנראים כאילו נשלחו מכתובת "no-reply@google.com", ומוצגים כהתרעה דחופה על זימון לבית משפט בטענה כי "רשויות האכיפה" מבקשות מידע מחשבון הגוגל של הקורבן.

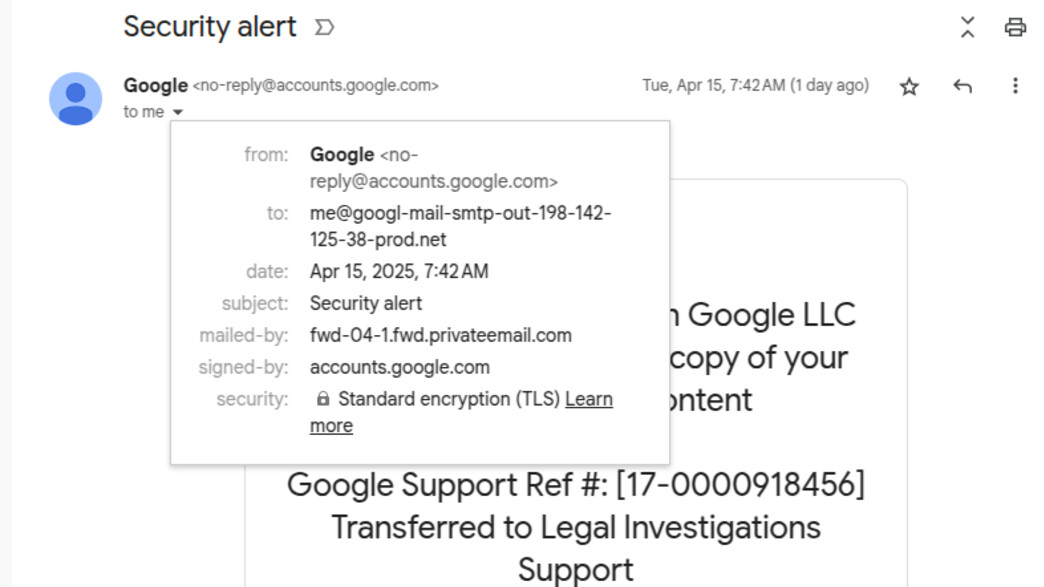

לפי דיווח של Bleeping Computer, ההונאה עושה שימוש באפליקציית בניית האתרים של גוגל – "Sites" – כדי ליצור אתרים ומיילים שנראים אמיתיים, במטרה להפחיד את הקורבן ולגרום לו למסור את פרטיו האישיים. ההודעות מצליחות לעקוף את אימות DKIM, DomainKeys Identified Mail, שאמור לזהות מיילים מזויפים, מכיוון שהן נשלחות דרך כלי חוקי של גוגל. הנוכלים פשוט הזינו את מלל ההודעה בשם אפליקציית OAuth מזויפת, והמערכת של גוגל שלחה מייל שמכיל את אותו טקסט, כאילו מדובר באזהרת אבטחה לגיטימית.

just got this phishing attempt. Thank god I was paying attention

— andrew chen (@andrewchen) April 14, 2025

Here's how it works:

1) first I got a message from Google, and it was not filtered to Spam.

2) Whoa, a subpeona?? I should check this out

3) the message looked weird, let's be honest, but the From: was forged and… pic.twitter.com/Xb2C96mdX3

כאשר המייל המזויף מועבר מהתוקף אל תיבת הג’ימייל של הקורבן, הוא עדיין נחשב חוקי ומאומת, כיוון ש-DKIM בודק רק את גוף ההודעה ואת הכותרות שלה. כאשר תלחצו על הקישור למרכז התמיכה, תתבקשו להזין את פרטי ההתחברות לחשבון הגוגל שלכם, מה שיכול לסכן את כל החשבונות שלכם.

מפתח Ethereum Name Service, ניק ג’ונסון, קיבל את אותה הודעת פישינג ודיווח על השימוש לרעה של התוקפים באפליקציית OAuth של גוגל כעל פרצת אבטחה. הוא פרסם בשרשור ארוך ברשת X את שלבי ההונאה. בתחילה, גוגל דחתה את הדיווח בטענה כי "המערכת מתפקדת כמצופה", אך לאחר מכן חזרה בה וכעת היא פועלת לתיקון הבעיה.

Recently I was targeted by an extremely sophisticated phishing attack, and I want to highlight it here. It exploits a vulnerability in Google's infrastructure, and given their refusal to fix it, we're likely to see it a lot more. Here's the email I got: pic.twitter.com/tScmxj3um6

— nick.eth (@nicksdjohnson) April 16, 2025

דובר אבטחת המידע של ג'ימייל, רוס רישנדרפר (Ross Richendrfer), מסר בשם גוגל: "אנו מודעים לסוג זה של מתקפה ממוקדת, ופרסמנו הגנות שמטרתן לחסום את נתיב התקיפה הזה. בינתיים, אנו ממליצים למשתמשים להפעיל אימות דו-שלבי ומפתחות גישה (passkeys), שמספקים הגנה חזקה מפני קמפיינים מסוג זה".

משתמשי PayPal נפלו קורבן למתקפה דומה רק בחודש שעבר, גם כן באמצעות התקפת "Relay DKIM". המייל כולל קישור למרכז תמיכה שנראה לגיטימי, אך למעשה נמצא בכתובת של sites.google.com במקום accounts.google.com, בתקווה שהנמען לא ישים לב.

תגובות