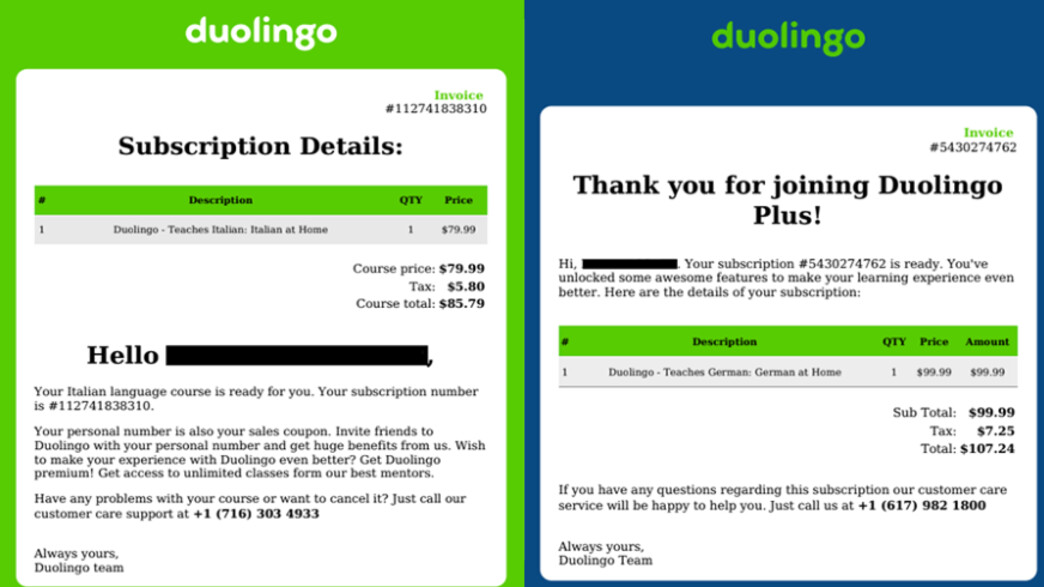

חברת הסייבר סיגניה (Sygnia) הישראלית חושפת מתקפת פישינג המתחזה לאפליקציות הפופולריות דואולינגו ומאסטרקלאס בארץ ובעולם. מאחורי המתקפה עומדת קבוצת האקרים בשם Luna Moth, שנוהגת לשלוח אימייל שנראה כאילו נשלח מדואולינגו או מאסטרקלאס, ובו היא "מבשרת" לנמען שרכש מינוי פרימיום בצירוף חשבונית, וכך מפתה אותו להתקשר לשירות הלקוחות, לנסות ולבטל את התשלום. במהלך שיחת וידאו עם "הנציג", מותקנים על מחשב הקורבן כלים שיאפשרו לקבוצת התקיפה גישה תמידית למידע האישי וגם לארגון שבו הוא עובד.

סיגניה מעדכנת כי סייעה לאחרונה למספר חברות גלובליות שעובדיהן נפלו קורבן למתקפת הפישינג ונגנב מהן מידע רגיש, אשר תמורתו ביקשו ההאקרים כופר של מיליוני דולרים. קמפיין הפישינג, שהחל במרץ 2022, מתמקד בהתחזות לשני שירותים מקוונים פופולריים: דואולינגו (Duolingo) ללימוד שפות עם חצי מיליארד משתמשים רשומים וכ-40 מיליון הפעילים לפחות אחת לחודש; ומאסטרקלאס (Zoho MasterClass) שמציע קורסים בתשלום עם מיליוני משתמשים.

צוות החוקרים מסיגניה, אורן בידרמן, נועם ליפשיץ ותומר לחיאני, מסביר כי נשקפת סכנה ממשית לארגונים בגלל עובדים שפותחים בתום לב אימיילים שנראים להם אמיתיים. בנוסף, כדי לאפשר לעובדים לעבוד מהבית, מותקן להם VPN שמחבר את המחשב האישי שלהם ויוצר חיבור פרטי, על גבי רשת האינטרנט, לרשת הארגונית. באופן זה, מקבלים התוקפים גישה למסמכים, חומרים ונכסים רגישים של החברה.

כיצד פועלים התוקפים?

לאחר שהקורבן מקבל אימייל ובו חשבונית מזויפת לרכישת המינוי, הוא מתבקש לפנות למספר המתחזה לשירות הלקוחות המופיע בתחתית האימייל, "במידה ונתקל בבעיה או שלא ביצע את ההזמנה". צוות סיגניה מדגיש כי הודעות כאלה נשלחות גם למשתמשים שאינם לקוחות של דואולינגו. חלקם אכן חייגו למספר הטלפון שבמייל, הגיעו ל-call center, שם ציינו בפניהם שעל מנת שיוכלו לבטל את הרכישה, עליהם להתקין תוכנת שיחה מרחוק, כאשר בשיחה יוסדרו הפרטים ויבוטל להם את החיוב.

לדברי בידרמן, מכיוון שאנשים התרגלו לנהל שיחות וידאו בתקופת הקורונה, רבים התקינו את התוכנה מבלי לחשוד וניהלו שיחה קצרה של כדקה, במהלכה, הותקנו להם על המחשב אותם כלים שמאפשרים לקבוצת התקיפה גישה תמידית למחשב שלהם. משלב זה, נפתחת בפני התוקפים האפשרות לגנוב לקורבנות את הגישה למחשב, לסחוט אותם ואף להצפין את הקבצים שעל המחשב.

לאחר מכן, קיבלו אותם עובדים שהותקפו מייל נוסף, ובו נכתב: "גנבנו לכם מידע רגיש ואנחנו דורשים כופר כדי לא לפרסם אותו". הסכום הממוצע הוא שהם דורשים הוא כ-5 מיליון דולר. בידרמן מסביר כי בדרך כלל הם מגזימים בכמות המידע שנגנב כדי להפחיד את הצד השני ולאלץ אותו לשלם.

"אנשים שנפלו קורבן לתרמית, סיפרו לנו כי השיחה עם התמיכה הטכנית הייתה מאוד מוזרה, אבל בדרך כלל הם לא הבינו מה קרה עד שקיבלו את דרישת הכופר", מוסיף חוקר הסייבר.

מה בעצם עושים במצב כזה?

בידרמן: "אנחנו גם מנהלים מו"מ עם התוקפים, לא בהכרח כי הארגון רוצה לשלם, אלא כי זו טכניקה להרוויח זמן כדי שלא יפרסמו את המידע. אנחנו גם עושים חקירה כדי להבין איך בעצם התוקף נכנס פנימה וגנב את המידע, ממש כמו חקירה משטרתית. אחרי שיש לנו את התמונה של התקיפה, אנחנו מערבים את רשויות החוק ומעבירים להם את הממצאים, כדי שהם יוכלו לפעול בהליכים משפטיים".

האם ארגונים מסכימים לשלם להאקרים?

"אם נגנב מידע רגיש, אז הרבה מאוד ארגונים ישלמו כדי שהמידע הרגיש לא ידלוף. למשל, מידע אישי של לקוחות של החברה, הרבה יעדיפו לשלם מאשר שהמידע ידלוף, כי מדובר בנזק תדמיתי מאוד כבד, הם מעדיפים לשמור על זה בפרטיות".

בידרמן מדגיש כי מדובר בתקיפה מאוד ייחודית: "בדרך כלל אנשים מקבלים מיילים של פישינג, שכולל לינק שמוביל לאתר זדוני או קובץ מצורף עם וירוס, ואז אנחנו תמיד מזהירים שלא ללחוץ או להוריד כלום. כאן המיילים הם כביכול לגיטימיים, והתקיפה נעשית רק בשיחה אחר כך".

מה הייתה הטעות שלהם ואיך אפשר לפעול אחרת?

הטעות הייתה להסכים לשיחת הווידיאו הזו. מה שאנחנו ממליצים לעשות – אם אתם מקבלים מייל שבו כתוב ששילמתם עבור שירות שאתם יודעים שלא שילמתם עליו, לבדוק בחיובי האשראי שלכם אם חייבו אתכם או לא. ואם צריך לברר, אז מול חברת האשראי – להכחיש עסקה, לא קניתי מנוי פרימיום. האנשים האלה לא באמת שילמו על דואלינגו, אבל הם חשבו שחייבו אותם בטעות".