חברת הסייבר Salt Security חשפה ליקויי אבטחה בממשק ה-API של Booking.com אשר יצר אפשרות לתוקפים להשתלט על חשבונות של משתמשים, לקבל נתונים אישיים, לבטל או לבצע הזמנות ולבצע פעולות אחרות בשמם. הפירצה כללה גם את משתמשי אתר ההזמנות הפופולרי Kayak.com, המשתייך אף הוא לקבוצת בוקינג וההרשמה אליו מתבצעת באמצעות מנגנון האישורים של הקבוצה, כך שהיא סיכנה מיליוני אנשים בעולם. החברה פנתה לאנשי האבטחה של בוקינג, עדכנה אותם על הפרצות ועל הדרכים לטפל בהן והליקויים תוקנו, בטרם התקבל מידע על ניצול של פרצות אלו לרעה.

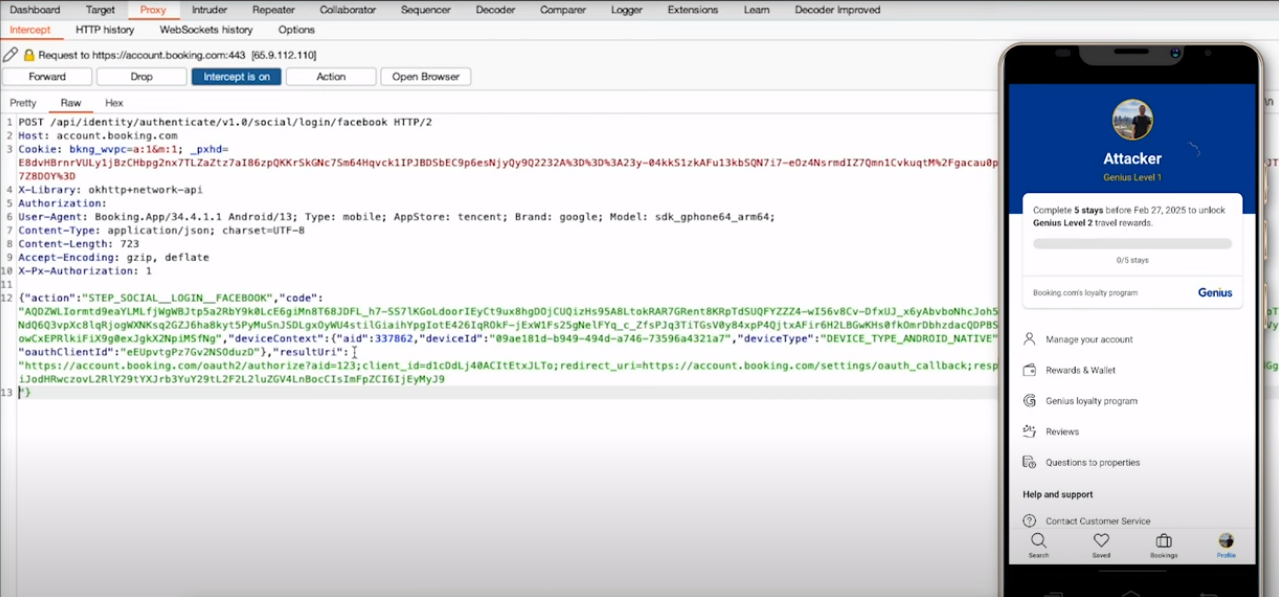

הפרצה נוצרה דרך היישום OAuth הנמצא בשימוש על ידי בוקינג לצורך התחברות של משתמשים באמצעות חשבון הפייסבוק שלהם. הפרצה שנוצרה יצרה אפשרות להאקרים לבצע שינויים בפרטים של משתמשי הפלטפורמה כדי להשיג שליטה מלאה בחשבונות שלהם, כולל מידע אישי, נתונים רגישים על פעולות ופרופיל המשתמשים שמאוחסנים בחברה באופן פנימי, להזמין חדרי מלון, לבטל הזמנות וכן שירותים נוספים שבוקינג מציעה, כמו למשל הזמנת אמצעי תחבורה.

היישום של פרוטוקול OAuth פופולרי באתרים לצורך זיהוי וחיבור של משתמשים לקוחות באמצעות חשבונות המדיה החברתית שלהם, בלחיצה אחת, במקום באמצעות רישום משתמש מסורתי הכרוך בתהליך מורכב יותר של אימות שם משתמש וסיסמה.

חולשות האבטחה התגלו ונותחו על ידי Salt Labs, זרוע המחקר של סולט סקיוריטי, המתמחה באבטחת ממשקי API, דרכם עוברת רוב תעבורת האינטרנט העולמית ומתבצע חיבור בין אפליקציות ושירותים דיגיטליים.

אביעד כרמל, חוקר בכיר בסולט סקיוריטי, מסביר בשיחה עם mako כיצד התגלתה הפרצה: "חקרנו את מנגנון ההתחברות בבוקינג ובאתרים נוספים, ראינו איך זה עובד, מה התקשורת בין המשתמש בבוקינג לפייסבוק. והרכבנו לינק שמחקה את ההתחברות, שעובד על פייסבוק שאנחנו בעצם ישות אחרת ולא בוקינג. כך גרמנו לפייסבוק להעביר לנו את הסיסמה של המשתמש במקום לבוקינג".

כדי שהמתקפה הזאת תעבוד, התוקף צריך לשלוח לקורבן את אותו לינק לפייסבוק כביכול, דרך מייל, הודעה או כל דרך אחרת. "הלינק הזה ייראה כמו לינק פייסבוק לגיטימי לחלוטין, ויהיה מאוד קשה למשתמש שאין לו רקע טכנולוגי, להבין שהלינק הזה הוא בעצם לינק רע", אומר יניב בלמס, סמנכ"ל המחקר של סולט סקיוריטי, שהוביל את תהליך הזיהוי והתיקון של הליקויים.

"במצבים מסוימים, גם אם המשתמש התחבר לבוקינג לא דרך פייסבוק אלא דרך שם משתמש וסיסמה, הוא עדיין יהיה חשוף להתקפה הזאת, כל עוד יש לו חשבון פייסבוק פעיל. זה מה שהופך את הבעיה הזאת להרבה יותר חמורה, כי הרבה יותר משתמשים חשופים לזה", מוסיף כרמל.

אז מה המשתמשים יכולים לעשות? לא כדאי להתחבר דרך פייסבוק לאתרים?

בלמס: "התחברות האוטומטית, שקוראים לה סושיאל לוגין (Social Login), נועדה לאפשר למשתמש שימוש יותר נוח באתר, במקום להכניס עכשיו את כל הפרטים שלו. למרות שהיא נראית נורא פשוטה, מאחורי הקלעים היא מורכבת מבחינה טכנולוגית. אם לא יודעים איך לחבר נכון לאתר, זה פותח את הדלת להמון אפשרויות לפריצה. מאוד פשוט להכניס סושיאל לוגין, אבל מסובך להכניס סושיאל לוגין מאובטח.

"אני בעצמי מתחבר דרך פייסבוק או ג'ימייל כל הזמן, אבל חשוב להעלות את המודעות לבעיות האפשריות. אין לנו האשמה כלפי פייסבוק, הם לא עושים שום דבר לא בסדר. האחריות היא של האתרים לאבטח את החיבור לאתר דרך הרשתות החברתיות. מבחינת המשתמשים, הדבר שאני ממליץ עליו הוא לא ללחוץ על שום לינק שאתם לא מכירים".

חוקרי סולט סקיוריטי מדגישים כי בוקינג הוא האתר הראשון שבו נמצאה חולשת אבטחה מסוג זה, מתוך כמה אתרים לא פחות גדולים עם מיליוני משתמשים בעולם. "זה עדיין לא לפרסום, כי אנחנו בתהליך של דיווח מולם", אומר בלמס.

מחברת בוקינג נמסר בתגובה: "עם קבלת הדו"ח מ-Salt Security, הצוותים שלנו חקרו מיד את הממצאים והפגיעות נפתרה במהירות. אנו מתייחסים ברצינות רבה להגנה על נתוני לקוחות. אנו מחדשים ללא הרף את התהליכים והמערכות שלנו כדי להבטיח אבטחה מיטבית בפלטפורמה שלנו".